Содержание

Вывоз боя бетона и ЖБИ в Москве

В 2021 году на законодательном уровне было введено новое понятие ОССиГ, которое расшифровывается как «отходы строительства, сноса и грунтов». В эту категорию попадает весь строительный мусор, включая бетонный и кирпичный бой, а также извлекаемый из земли грунт. Сюда же относят некондиционные ЖБИ, бой колец, плит, свай из бетона, кусков фундаментных блоков. Выбрасывать их на обычные контейнерные площадки или оставлять без уборки нельзя, а следует вывозить на специализированные полигоны. В противном случае нарушителям будет выставлен серьезный штраф.

«МосСтройМусор» прошла процедуру лицензирования и успешно зарегистрирована в информационной электронной системе ОССиГ.

Компания имеет необходимые сертификаты и разрешения на вывоз бетона и других стройотходов. Работаем круглосуточно по всей территории Москвы и Московской области. В нашем распоряжении контейнеры объемом 8, 20 или 27 куб. м, которые мы перевозим на автомобилях КАМАЗ и МАЗ.

Во время реконструкции, демонтажа или капитального ремонта зданий образуются значительное количество кирпичных или бетонных элементов, таких как куски монолита, остатки заводских железобетонных изделий, арматуры и прочего. Подобный мусор различают в зависимости от:

- Чистоты материала: присутствует ли в бетонном бое примеси грунта, деревянные или пластиковые элементы, другие отходы. Чем меньше содержание посторонних части, тем ниже стоимость вывоза лома бетона.

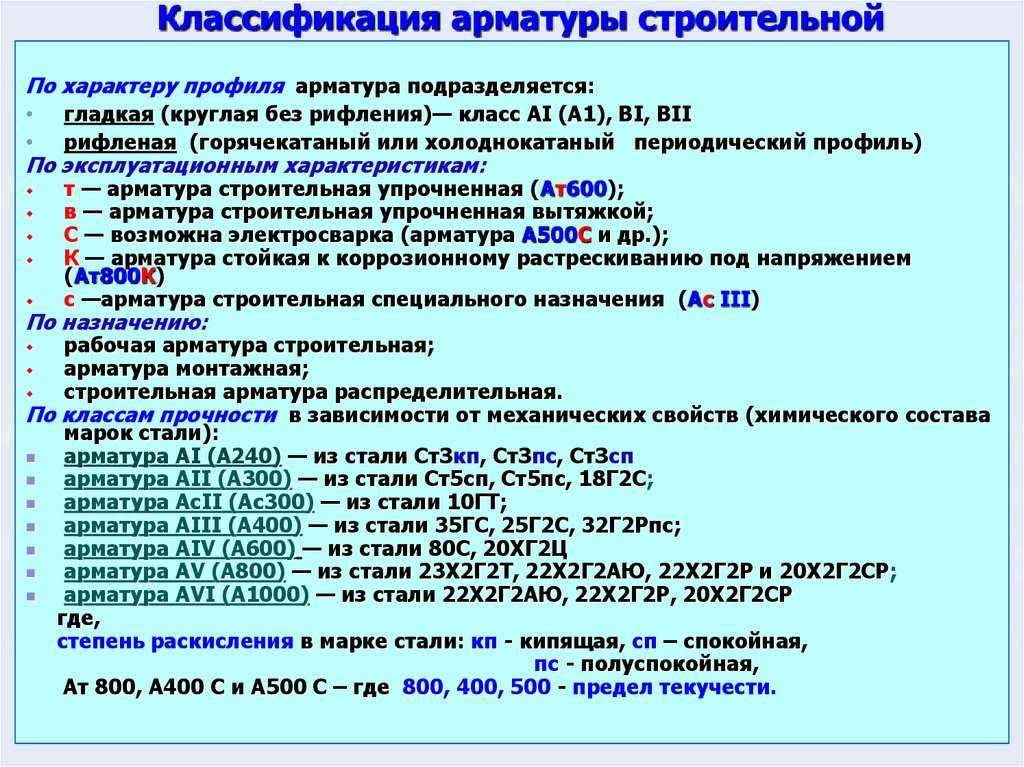

- Армирования: как правило, для повышения прочности конструкций бетон армируют стальными прутами. Металл подлежит повторной переработке и считается ценным вторичным сырьем. Это также влияет на конечную стоимость услуги.

- Размеров: чем больше куски, тем большей обработки они требуют. Наши сотрудники могут предварительно измельчить крупные куски. Однако, если измельчить вывозимый бетон перед погрузкой не представляется возможным, то дополнительно потребуется спецтехника для его загрузки в контейнеры. И наоборот, чем мельче фракции, тем выше их готовность к последующей перевозке, сортировке и переработке.

Все эти параметры оператор обязательно уточнит во время оформления заказа, чтобы предварительно рассчитать цену. Важно, что при необходимости вывоза ценных сортов лома, мы предлагаем максимально выгодные условия вплоть до бесплатного вывоза бетона и ЖБИ.

Класс опасности

Бетонные отходы и арматура относятся к V и IV классу опасности соответственно. Естественный распад в среднем длится 100 лет. Большого вреда для окружающей среды они не представляют, но занимают много места на полигонах. Вывоз боя бетона разрешен только на специализированные площадки, где весь привозимый лом тщательно сортируют и утилизируют.

«МосСтройМусор» заключил соглашения с несколькими подмосковными комплексами по сортировке отходов и прошел регистрацию в системе ОССиГ. Спецтехника соответствует требования действующего законодательства, поэтому компания гарантирует отсутствие штрафов и прочих разбирательств с надзорными органами по поводу обработки или перевозки строительного мусора.

Переработка или утилизация

«МосСтройМусор» оказывает весь комплекс услуг по вывозу бетона и ЖБИ отходов, включая сбор, погрузку, перевозку и утилизацию.

Объемные куски, армированные элементы разрезают помощью гидравлических ножниц, разбивают молотом или прессуют. Мелкие отходы пропускают через дробильную установку, получая фракции диаметром 20 см. Измельченную массу сортируют на бетонную и металлическую составляющую благодаря электромагнитам. Затем металл отправляют на переплавку, а бетон уходит на изготовление бетонной крошки.

Сильно загрязненный материал с большим количеством примесей направляют на утилизацию.

5 причин обратиться в «МосСтройМусор»

Располагаем всем необходимым для вывоза бетона:

- Большой парк спецтехники, включая автомобили КАМАЗ и МАЗ, погрузочную технику;

- Собственное производство контейнеров 8, 20 и 27 куб. м;

- Прием заявок ежедневно с 8:00 до 23:00, выполнение заказов круглосуточно в любую погоду;

- Быстрый расчет стоимости, которая впоследствии не изменяется.

- Беремся за разовые заказы, а также сотрудничаем на долгосрочной основе.

Сотрудничайте только с проверенными и добросовестными подрядчиками.

Виды железобетонных конструкций ребристые плиты перекрытия

Во время строительства объектов жилого, коммерческого или промышленного предназначения появляется необходимость в создании междуэтажных перекрытий. Их надежная конструкция должна формироваться из высококачественных элементов, одними из которых являются ребристые железобетонные плиты. Они равномерно распределяют нагрузку при наличии больших дистанций между пролетами, не давая панельным зданиям преждевременно разрушиться.

Для производства рассматриваемых изделий применяются:

• Легкие конструкционные бетонные растворы марок от М200 плотностью 2000 килограмм на кубометр.

• Тяжелые бетоны марок М450–М600 плотностью 2500 килограмм на кубометр.

• Плотные бетоны, выпускаемые с добавлением силикатного связующего.

Сферы применения

Армированный бетон участвует при создании перекрытия, воспринимающего оказываемые остальными деталями нагрузки, в состоящих из крупных панелей промышленных зданиях. Также материал позволяет сооружать чердачные перекрытия в домах жилого и административного предназначения. Ребристая часть железобетонной плиты беспрепятственно декорируется с внутренней части комнаты. Производство изделий осуществляется по диктуемым государственным стандартом правилам, а при сборке из них перекрытия учитываются предельные влияния, которые воспринимаются стенами здания без последующего разрушения.

Особенности конструкции и ингредиенты бетона разрешают устанавливать ребристые плиты, когда:

• Здание нагревается до 50 градусов тепла, связанных с технологическим процессом изготовления продукции.

• Объект находится в местности, где в холодные месяцы года воздух может остывать до 40 градусов мороза.

• Дом сооружен в области, где существует вероятность появления землетрясений силой до девяти балов.

• Помещения непрерывно отапливаются для поддерживания постоянных температурных показателей.

• Объект должен выдерживать средне агрессивное влияние газовых смесей на железобетонную структуру.

Особенности конструкции

В зависимости от оказываемых конкретным объектом влияний, ребристые плиты снабжаются поперечно расположенными ребрами жесткости. Конструкционные особенности вынужденных изгибаться изделий позволяют бетонной структуре максимально сосредотачиваться в сжимаемых участках, наименее концентрируясь в растягиваемых участках. Прочная система из стальных арматурных прутьев экономит смесь бетона, одновременно понижая параметр толщины изделий. Классификация ребристых плит происходит по государственным нормативам.

Между собой изделия различаются по параметру толщины, значениям габаритов и количеству улучшающих жесткость ребер. Плитные конструкции оснащаются скобами, способствующими облегчению их погрузки на транспортное средство, разгрузки на строительной площадке и закреплению на капитальных опорах дома, где происходит формирование перекрытия. Тогда монтажные работы совершаются посредством захватных приспособлений. Беспетлевая установка требует присутствия отверстий, количество и конфигурация которых заказывается клиентом предприятия, где производится рассматриваемая продукция.

Тогда монтажные работы совершаются посредством захватных приспособлений. Беспетлевая установка требует присутствия отверстий, количество и конфигурация которых заказывается клиентом предприятия, где производится рассматриваемая продукция.

Размеры и маркировка

По условиям ГОСТа показатель высоты ребристых конструкций должен соответствовать 300 и 400 мм. Поэтому магазинами продаются изделия размером 5650х935–2985х300 мм или 5050–5950х740–2985х400 мм. Плиты высотой 300 мм весят 1160 – 3080 кг (легкие бетоны) и 1450–3850 кг (тяжелые бетоны). Управляемая нормативами маркировка сообщает информацию, помогающую клиентам производителя заказывать подходящую продукцию. В ее аббревиатуре отражается максимально допустимая нагрузка, разновидность арматурных деталей и марка бетонного вещества. Например, маркировка П2-Ат5Л-Н ребристых плит высотой 300 миллиметров расшифровывается:

• П2 — показатели типовых габаритов.

• Ат5 — значение размера стальных прутьев арматуры.

• Л — бетонная смесь с облегченной структурой.

• Н — нормальные условия без агрессивно влияющих факторов.

Конструкции разрешается размещать:

• В шеренгах элементов, показатели типовых размеров которых маркированы П1.

• Между опорами, где обязательно наблюдается присутствие деталей П2.

• В замкнутом помещении, где перекрытие объединяет стены с опорными колоннами, а также присутствует продукция П3.

Изготовленные из железобетона плиты высотой 400 мм тоже маркируются буквенно-числовой комбинацией. Она сообщает заказчикам о сохраняемых при наибольших нагрузках габаритах, классе арматурных прутьев, а также прочности бетона. Например, аббревиатуру 1П1-3Ат-5Т можно расшифровать:

• 1П1 — типовой размер ребристых плит (длина 5550 мм, ширина 2985 мм).

• 3 — по несущим характеристикам деталь принадлежит третьей категории.

• Т — использован бетон тяжелый М400, выдерживающий влияние слабоагрессивных газов.

По характеру контакта со стенами рассматриваемые железобетонные изделия разделяются на:

• 2П (продукция монтируется вместе с верхним участком балок опор).

•1П (элементы опираются на поверхности ригельных полок).

Используемые при изготовлении арматурные прутья могут находиться в напряженном или ненапряженном состоянии. Первый вариант встречается в типоразмерах 1П1 — 1П6, а второй применяется в типоразмерах 1П7 или 1П8.

| ОтправленоДобавить поддержку операции DISCARD в vioblk | jbk | 10 апреля 2020 г., 21:35. | |||

| Отправленоувеличение таймеров, разрешенных для каждого процесса | jbk | 26 мая 2020 г. , 22:51 , 22:51 | |||

| Submitted12709 Поддержка пользовательских схем URI для свойства keylocation | jbk | 9 мая 2020 г., 00:55. | |||

| Submitted12774 Resilver перезагружается без необходимости при обнаружении ошибок | jbk | 22 мая 2020 г., 00:53. | |||

| ОтправленоПредотвращение ненужных перезапусков resilver | jbk | 5 мая 2020 г., 18:58 | 993504+00:00″> 12 мая 2020 г. | ||

| Отправлено12707 Исправления покрытия порта OpenZFS | jbk | 8 мая 2020 г., 21:33. | |||

| SubmittedInject zinject процентное количество ошибок разработчиков | jbk | 2 мая 2020 г., 2:07. | |||

| Отправленные w(1) и whodo(1) должны молча пропускать каталоги, которые он не может открыть | jbk | 1 мая 2020 г., 18:25. | |||

| SubmittedAllow для ‘-o feature@ | jbk | 28 апреля 2020 г., 23:55. | | ||

| Отправлено 7637 restorecontext(ucontext_t *ucp) оставляет все маскируемые сигналы заблокированными в curthread->t_hold | jbk | 5 апреля 2020 г., 2:37. | | ||

| 12474 Предоставить CFI для amd64 _start | jbk | 5 апреля 2020 г., 9:09. | | ||

| Команда SubmittedAdd demangle(1) | jbk | 15 февраля 2020 г., 23:45 | | ||

| Представлено::arc_compression_stats генерирует ошибки | jbk | 3 марта 2020 г., 3:16 утра. | | ||

| SubmittedSupport настройка свойств пользователя в программе канала | jbk | 15 февраля 2020 г., 00:41. | | ||

| Отправленные исправления группы ldap | jbk | 28 января 2020 года, 22:00. | | ||

| Отправлено zfs ‘::abuf_find’ dcmd не работает | jbk | 31 января 2020 г., 23:37. | | ||

| Представленный обходчик мультисписка mdb должен быть многоуровневым ходоком | jbk | 31 января 2020 г., 22:31. | | ||

| SubmittedSupport наследует свойства в программах канала zfs | jbk | 24 января 2020 г., 2:56. | | ||

| Режим SubmittedCTR пытается быть как потоковым, так и блочным шифром и терпит неудачу в обоих случаях. | jbk | 20 ноября 2019 г., 00:12. | | ||

| SubmittedРазрешить удаление байтов из custr | jbk | 9 января 2020 г., 22:11. | | ||

| Представленный zvol_dumpio будет чище с vdev_op_dumpio | jbk | 7 января 2020 г., 20:45. |  | ||

| Обработка зоны Submittedptree нарушена | jbk | 27 ноября 2019 г., 17:46. | | ||

| Submitdiff_cb() не обрабатывает большие дноды | jbk | 26 ноября 2019 г., 00:28. | | ||

| Отправлены тесты портов ZoL zfs diff для illumos | jbk | 12 ноября 2019 г., 5:20 утра | | ||

Представленные криптографические тесты проверяют только операции, состоящие из нескольких частей, побайтно за раз. | jbk | 12 ноября 2019 г., 20:52. | | ||

| SubmittedРазрешить ptree(1) обернуть вывод | jbk | 14 ноября 2019 г., 2:07 утра | | ||

| Submittedmdb::refcount dcmd больше не работает | jbk | 12 ноября 2019 г., 03:40. | | ||

| Представленная zfs разница в зашифрованном наборе данных приводит к утечке ключа | jbk | 12 ноября 2019 г. , 3:35 утра. , 3:35 утра. | | ||

| Отправленоустранение неправильного использования mdb_getopts | jbk | 8 ноября 2019 г., 18:52. | | ||

| Submittedsmatch иногда указывает на проблемы с ipmp_snap_take() | jbk | 9 ноября 2019 г., 22:26. | | ||

| Расшифровка отправленного PKCS#11 CKM_AES_CBC_PAD может завершиться ошибкой | jbk | 7 ноября 2019 г., 3:17. | | ||

| Отправленоизменение ключа шифрования в наборе данных с незашифрованными дочерними элементами вызывает VERIFY | jbk | 4 ноября 2019 г., 21:20. | | ||

| Представленоipmi_open ищет неправильное возвращаемое значение | jbk | 5 ноября 2019 г., 5:53. | | ||

| ОтправленоДобавление символов рисования линий в ptree(1) | jbk | 31 октября 2019 г., 17:30. |  | ||

| mptsas_smp_start может возвращать неправильный код ошибки и должен регистрировать IOCLogInfo | jbk | 31 октября 2019 г., 5:46 утра. | | ||

| ОтправленоДобавить криптотесты HMAC_SHA1 | jbk | 16 октября 2019 г., 5:21. | | ||

| ОтправленоДобавить однокомпонентную поддержку SHA1_HMAC в dprov | jbk | 16 октября 2019 г., 5:22. | | ||

| SubmittedFix инкрементный рекурсивный зашифрованный прием | jbk | 25 октября 2019 г. , 4:53 утра. , 4:53 утра. | | ||

| Удалить поддержку STRUIO_IP из ip_cksum.c | jbk | 18 октября 2019 г., 5:33 утра. | | ||

| ОтправленоДобавление тестов MD5 в набор криптотестов | jbk | 4 октября 2019 г., 17:23. | | ||

| ОтправленоДобавить поддержку SHA512_224 и SHA512_256 в KCF и PKCS#11 | jbk | 20 сентября 2019 г., 9:05. | | ||

| Представленные криптотесты должны запускаться в 32-битной и 64-битной версиях. | jbk | 18 сентября 2019 г., 00:28. | | ||

| Представленный процесс ошибочно отображается с 1970 г. | jbk | 23 августа 2019 г., 8:42. | | ||

| Отправленный libzfs_crypto.c не требует использования libkmf.h или pkcs11_random() | jbk | 24 августа 2019 г., 1:56. |  | ||

| ДобавленоДобавление пользовательских распределителей в libcustr | jbk | 20 июня 2019 г., 8:57. | | ||

| ОтправленоДобавить поддержку удаления ржавчины | jbk | 20 июня 2019 г., 18:48. | | ||

| Представленный mandoc(1) не поддерживает раздел ВОЗВРАЩАЕМЫЕ ЗНАЧЕНИЯ для 7I | jbk | 25 июня 2019 г., 4:53 утра. | | ||

| Submittedtid::errno пригодится в mdb | jbk | 20 июня 2019 г. , 7:16 утра. , 7:16 утра. | | ||

| Требуется поддержка rm -v / rm не выводит сообщения об ошибках при использовании -f | jbk | 2 января 2019 г., 23:12. | | ||

шифрование — Как использовать OpenSSL для шифрования/дешифрования файлов?

Лучшая альтернатива: GPG

Хотя вы специально спрашивали об OpenSSL, возможно, вы захотите вместо этого использовать GPG для целей шифрования на основе этой статьи OpenSSL и GPG для шифрования резервных копий за пределами сайта?

Чтобы использовать GPG для того же, вы должны использовать следующие команды:

Для шифрования:

gpg --output зашифрованные.данные --симметричный --cipher-algo AES256 un_encrypted.data

Для расшифровки:

gpg --output un_encrypted.data --decryptcrypted.data

Примечание. Вам будет предложено ввести пароль при шифровании или расшифровке. И используйте флаг --no-symkey-cache для отсутствия кэша.

RE: OpenSSL — краткий ответ

Вероятно, вы захотите использовать gpg вместо openssl , поэтому см. «Дополнительные примечания» в конце этого ответа. Но чтобы ответить на вопрос, используя openssl :

Для шифрования:

openssl enc -aes-256-cbc -in un_encrypted.data -out зашифровано.данные

Для расшифровки:

openssl enc -d -aes-256-cbc -in зашифрован.данные -out un_encrypted.data

Примечание. Вам будет предложено ввести пароль при шифровании или расшифровке.

RE: OpenSSL — подробный ответ

Лучшим источником информации для openssl enc , вероятно, будет: https://www. openssl.org/docs/man1.1.1/man1/enc.html

openssl.org/docs/man1.1.1/man1/enc.html

Командная строка:

openssl enc принимает следующую форму:

openssl enc -ciphername [-in имя файла] [-out имя файла] [-pass arg] [-e] [-d] [-a/-base64] [-A] [-k пароль] [-kfile имя файла] [-K ключ] [-iv IV] [-S соль] [-соль] [-носоль] [-z] [-md] [-p] [-P] [-bufsize number] [-nopad] [-debug] [-none] [-id двигателя]

Объяснение наиболее полезных параметров по вашему вопросу:

-e

Шифрование входных данных: это значение по умолчанию.

-д

Расшифровать входные данные.

-k <пароль>

Используйте это, только если вы хотите передать пароль в качестве аргумента.

Обычно вы можете пропустить это, и вам будет предложено ввести

пароль. Пароль используется для получения фактического ключа, который

используется для шифрования ваших данных. Использование этого параметра обычно

не считается безопасным, поскольку ваш пароль отображается в

обычный текст в командной строке и, скорее всего, будет записан в

Баш история.

-kfile <имя файла>

Прочитайте пароль из первой строкивместо

из командной строки, как указано выше.

-а

base64 обрабатывает данные. Это означает, что если шифрование занимает

поместите данные в кодировку base64 после шифрования. Если расшифровка

установлен, то входные данные декодируются base64 перед

расшифровано.

Скорее всего, вам НЕ нужно использовать это. Это, вероятно, увеличит

размер файла для нетекстовых данных. Используйте это, только если вам нужно отправить

данные в виде текстового формата по электронной почте и т. д.

-соль

Использовать соль (сгенерированную случайным образом) при шифровании. Ты всегда

хотите использовать соль при шифровании. Этот параметр на самом деле

избыточно, потому что соль используется независимо от того, используете вы это или нет

вот почему он не был использован в «Кратком ответе» выше!

-К ключ

Фактический ключ для использования: он должен быть представлен в виде строки

состоит только из шестнадцатеричных цифр.Если указан только ключ,

IV должен быть дополнительно указан с помощью опции -iv. Когда

указываются и ключ, и пароль, ключ дается вместе с

Будет использована опция -K и IV сгенерирован из пароля

будут приняты. Наверное нет особого смысла указывать

и ключ и пароль.

-iv IV

Фактический IV для использования: он должен быть представлен в виде строки

состоит только из шестнадцатеричных цифр. Когда указан только ключ

при использовании параметра -K IV должен быть определен явно. Когда

пароль указывается с помощью одного из других вариантов,

IV генерируется из этого пароля.

-md дайджест

Используйте указанный дайджест для создания ключа из парольной фразы.

Алгоритм по умолчанию на момент написания этой статьи — sha-256. Но это

изменилось с течением времени. Раньше был md5. Таким образом, вы можете захотеть

указывать этот параметр каждый раз, чтобы облегчить проблемы, когда

перемещение ваших зашифрованных данных из одной системы в другую или когда

обновление openssl до более новой версии.

data

data

Если указан только ключ,

Если указан только ключ,